Black Hat и новые способы атак на Android-телефоны

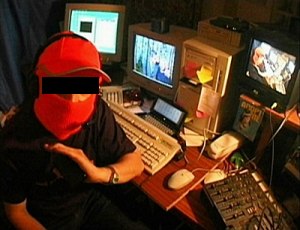

Специалисты по взлому продемонстрировали новые способы атак на Android-смартфоны. Несмотря на недавно предпринятые Google меры по повышению безопасности, эти методы работают на всех современных Android-устройствах. Эксперты по взлому показали свое мастерство на хакерской конференции Black Hat в Лас-Вегасе, которая собрала около 6,5 тысяч специалистов по обеспечению информационной безопасности из корпоративных и правительственных организаций, изучающих сетевые угрозы.

Специалисты по взлому продемонстрировали новые способы атак на Android-смартфоны. Несмотря на недавно предпринятые Google меры по повышению безопасности, эти методы работают на всех современных Android-устройствах. Эксперты по взлому показали свое мастерство на хакерской конференции Black Hat в Лас-Вегасе, которая собрала около 6,5 тысяч специалистов по обеспечению информационной безопасности из корпоративных и правительственных организаций, изучающих сетевые угрозы.

«Google успешно работает в направлении обеспечения безопасности своих продуктов, но создатели вредоносного ПО тоже не стоят на месте» - считает Шон Шульт (Sean Schulte), сотрудник SpiderLabs концерна Trustwave.

Пресс-секретарь компании Google Джина Сцильяно (Gina Scigliano) отказалась от комментариев относительно нового исследования в этой области.

Специалист компании Accuvant Чарли Миллер (Charlie Miller) продемонстрировал проникновение вредоносного кода в Android-телефон посредством NFC («коммуникация ближнего поля»)

«Я могу взломать Ваш телефон», - заявил он.

Технология NFC позволяет обмениваться фотографиями и другими данными между телефонами, находящимися в нескольких сантиметрах друг от друга, или проводить оплату с телефона на оснащенный аналогичной технологией платежный терминал.

Миллер сообщил, что может создать устройство размером не больше почтовой марки. Этот жучок размещается в укромном месте, например, у кассы ресторана и заражает каждый Android-телефон, владелец которого проходит мимо.

Миллер пять лет проработал в Агентстве национальной безопасности США аналитиком уязвимостей сети, в его обязанности входил взлом иностранных компьютерных систем.

Миллер вместе с другим специалистом по взлому Георгом Вишерски (Georg Wicherski) из CrowdStrike заразили Android-телефон вредоносным кодом, обнаруженным Вишерски в феврале.

Код использует уязвимость Android-браузера, которая была обнаружена командой разработчиков браузера Chrome.

Google уже удалил эту уязвимость, Chrome часто обновляется, поэтому большинство пользователей в безопасности.

Но Вишерски считает, что пользователи Android всё ещё подвержены угрозе этой уязвимости, поскольку производители и поставщики услуг не доставляют эти обновления и патчи пользователям.

Марк Мэйфрет (Marc Maiffret), технический директор по безопасности компании BeyondTrust считает: «Google реализовал потрясающие возможности безопасности, но их никто не использует».

Специалисты считают, что у iPhone и iPad нет таких проблем, поскольку Apple предусмотрел быстрое продвижение обновлений в том числе и среди поставщиков услуг.

Двое исследователей из компании Trustwave рассказали об изобретенной ими технике, которая позволяет обмануть технологию Google, распознающую вредоносные программы в Google Play Store.

Они написали приложение для блокировки нежелательных смс, использующее легальный инструмент программирования java script bridge. Этот инструмент позволяет удаленно добавлять приложению функционал, минуя стандартную процедуру Android-обновления.

Facebook и LinkedIn используют java script bridge в законных целях, но вредоносное применение также возможно.

Для подтверждения они загрузили вредоносный код в собственный телефон и получили доступ к удаленному управлению браузером. После этого браузер подгрузил хакерскую программу, предоставив её авторам полный контроль над телефоном.

«Будем надеяться, что Google сможет быстро решить эту проблему», - старший вице-президент компании SpiderLabs. – «Экосистема Android превратилась в Дикий Запад».

27 июля 2012

Новикова Евгения

Источник: "Hackers develop new ways to attack Android phones"